昨今、クレジットカード不正利用額は年々右肩上がりで増加しています。増加する不正利用に対して、クレジットカード業界はさまざまな対策が行われています。サイバーウェーブの自社プロダクト「VALUE KIT」もセキュリティ対策を追加し、不正利用に対しての防御を強化しています。

この記事では、クレジットカード業界の動向を整理し、VALUE KITが行っている不正対策をご紹介します。

クレジットカード不正利用の現状

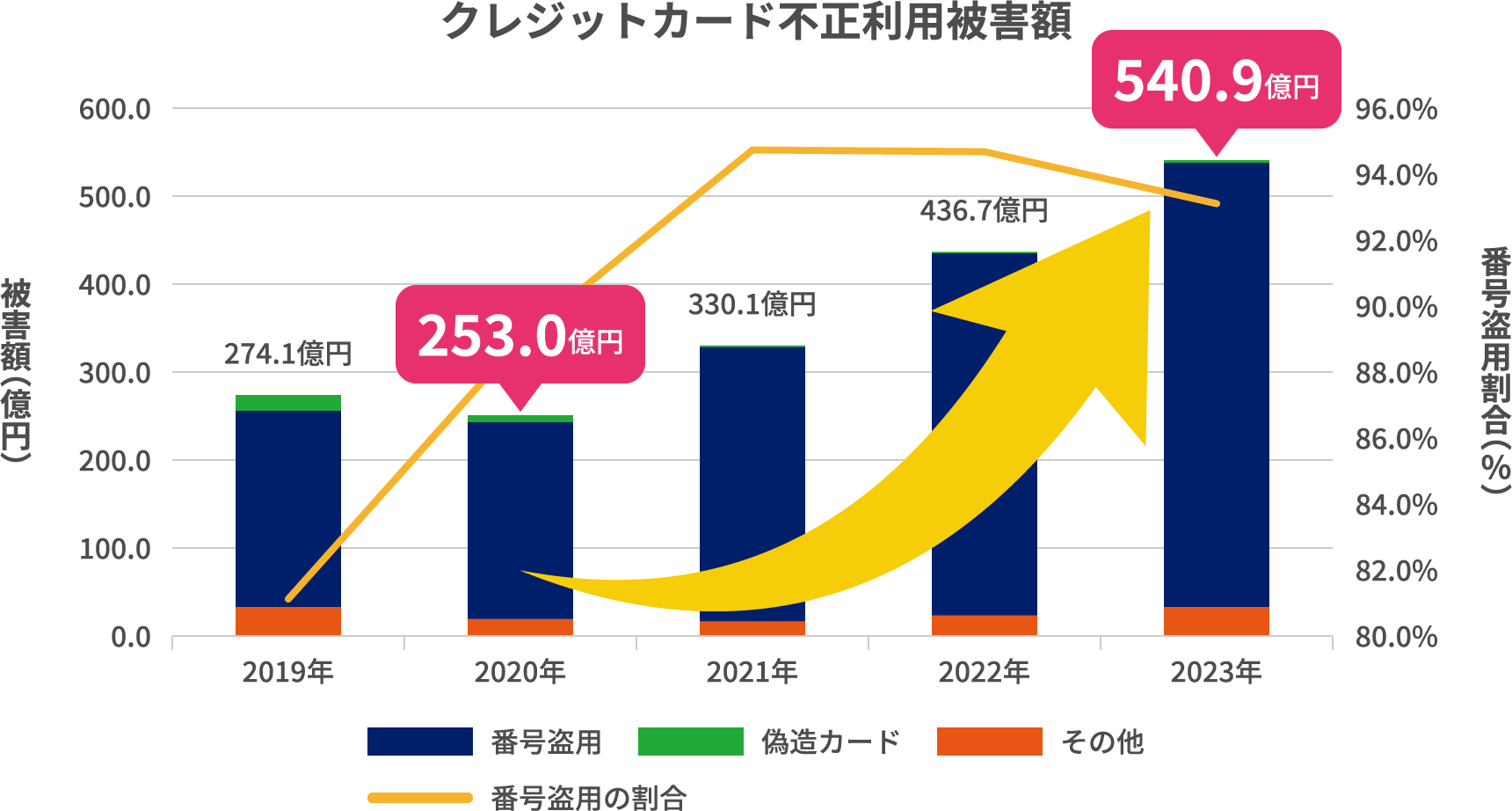

一般社団法人 日本クレジット協会の調査によると、2023年の日本国内におけるクレジットカード不正利用の被害総額は540.9億円。2020年の253.0億円に対して、わずか3年間で2.13倍の規模に膨れ上がっています。

出典: 一般社団法人 日本クレジット協会『クレジットカード不正利用 5つの対策』

被害の内訳を見てみると、93.3%がインターネット取引における「番号盗用」です。クレジットカード情報を盗む方法はさまざまですが、他人のアカウントに侵入し、登録してあるクレジットカード情報を入手するという手段があります。

不正ログインの主な攻撃手段

クレジットカードの番号を手に入れる方法として、アカウントへの不正ログインが挙げられます。不正ログインとは、アカウントの所有者ではない人間がIDとパスワードを用いてログインを行い、所有者の個人情報を盗むというサイバー攻撃です。不正ログインを行う人間は、どのようにIDとパスワードを特定しているのでしょうか。

不正ログインの攻撃手法のひとつに「qwerty」や「12345」などのありふれた文字列を手当たり次第に入力するという方法があります。具体的には下記の5種類が挙げられます。

- 辞書攻撃

- 総当たり攻撃

- 逆総当たり攻撃

- パスワード類推攻撃

- パスワードリスト攻撃

辞書攻撃

辞書攻撃(dictionary attack)とは、特定のIDに対して、単語や熟語、名前などの辞書に登録されているような意味のある文字列を組み合わせ、手当たり次第にパスワードを入力していく攻撃手法です。さまざまなメディアで「パスワードはランダムかつ長い文字列にすること」と報じられています。しかし、覚えやすさを優先して「apple」や「password」といった意味のある文字列を設定する人は少なくありません。

VPNやパスワードマネージャーなどを提供するNord Securityが行った調査では、日本企業から流出したパスワードTop20の中に「nyanmage」「himawari」「takahiro」が含まれていました。性能のよいコンピューターを用いれば最大3時間で解読されてしまいます。辞書攻撃は「パスワードを考えるのが面倒くさい」というユーザーの心理をついた攻撃手法です。

参考: NordPass『Top 200 Most Common Passwords』

総当たり攻撃

総当たり攻撃(brute force attack)とは、特定のIDに対して、英数記号と桁数を組み合わせた考えうるすべてのパターンを用意し、手当たり次第にパスワードを入力していく攻撃手法です。各桁数で考えうるすべての組み合わせを試行するため、時間はかかるもののいつかは正解にたどり着くことができます。

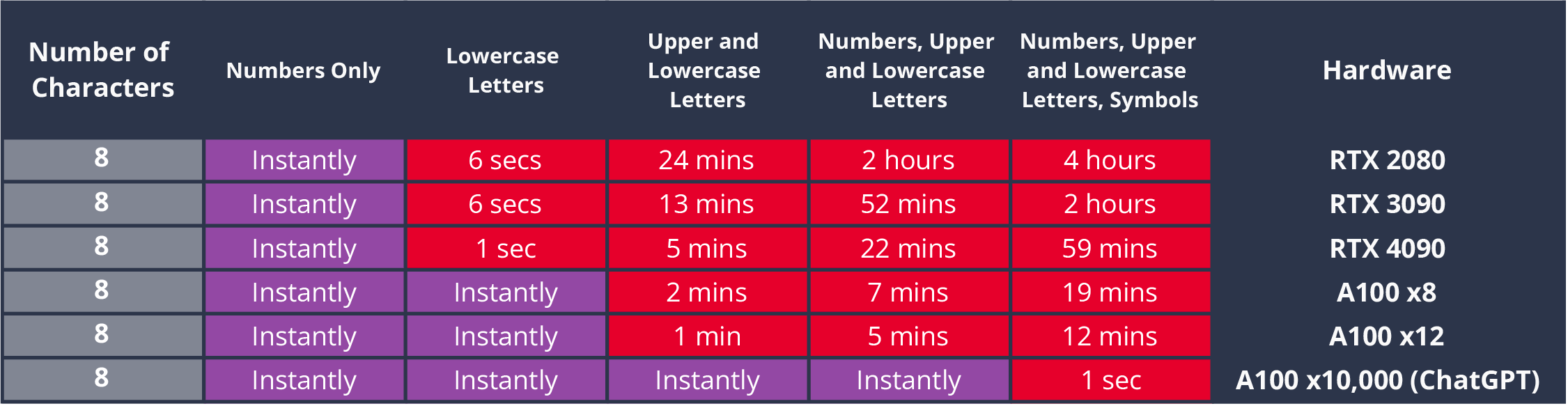

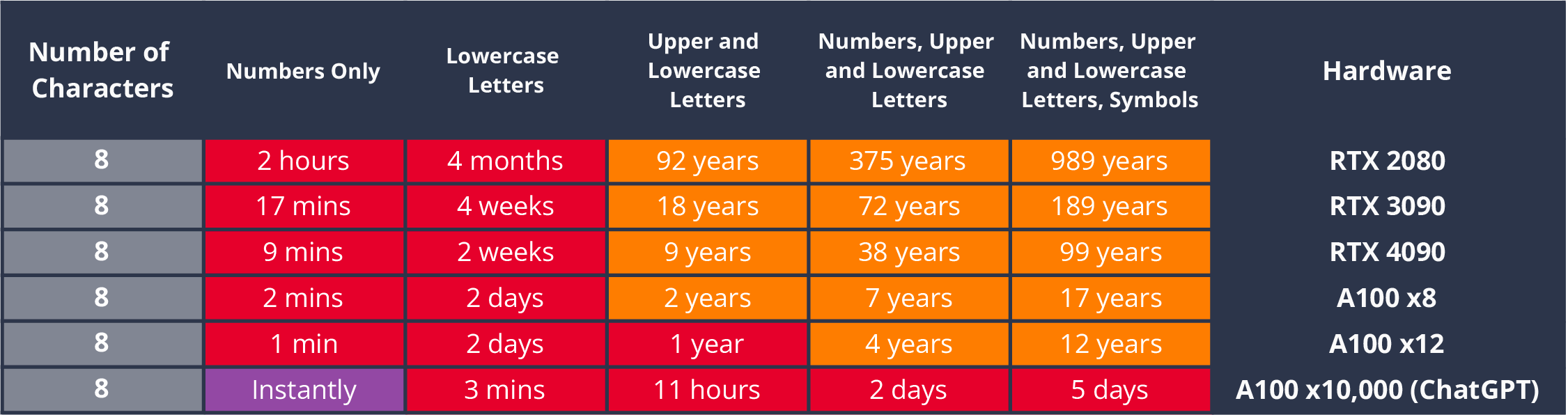

下記の表1と表2は、アメリカのサイバーセキュリティ会社「Hive Systems」が最新のハードウェア(GPU)を用いて8桁のパスワードの解読にかかる最大時間を計算したレポート結果です。MD5とbcryptで8桁のパスワードを暗号化しています。MD5は脆弱性が指摘されている古いアルゴリズム、bcryptは総当たり攻撃への対策を施したアルゴリズムです。パスワードの桁数8は、アメリカの政府機関「National Institute of Standards and Technology」が定めたセキュリティ要件に準拠しています。

参考: Hive Systems『Are Your Passwords in the Green?』

表1は、総当たり攻撃に弱いMD5でハッシュ化された8桁のパスワードの解読にかかる最大時間です。古いアルゴリズムということもあり、最新のハードウェアには歯が立っていません。市販で手に入りやすいGeForce RTX 2080というGPUですら、数字+大文字+小文字+記号を織り交ぜた8桁のパスワードを最大4時間で解読することができます。

表1 出典: Hive Systems『Are Your Passwords in the Green?』

表2 出典: Hive Systems『Are Your Passwords in the Green?』

表2は、bcryptを用いて8桁のパスワードをMD5と同じ32文字でハッシュ化した場合にかかる最大時間です。総当たり攻撃に強いアルゴリズムということもあり、ハイスペックなハードウェアを用いたとしても、パスワードの複雑性が増すほど年単位で解析に時間がかかります。

逆総当たり攻撃

逆総当たり攻撃(reverse brute force attack)とは、特定のパスワードに対してIDを変えながらログインを試行するという攻撃手法です。攻撃する側の視点では、1つのIDに対してパスワードを1回しか間違えていないため、ログイン制限にかかりづらいというメリットがあります。

膨大な数のアカウントを抱えているWebサービスでは、ありふれた文字列をIDやパスワードにしているユーザーもいます。日本ではSatoやSuzuki、海外ではSmithyやJohnsonといった自分の名前、企業ではadminのようなシステム用語、salesやhrなどの部門名です。ありふれたパスワードに対して、ありふれたIDやランダムな文字列を試行することで、いつかはログインに成功するだろうという算段です。

パスワード類推攻撃

パスワード類推攻撃(guessing attack)とは、ユーザーの名前や誕生日、電話番号などからパスワードを導き出すという攻撃手法です。辞書に載っていないとはいえ、覚えやすさを優先して自身に関連した文字列をパスワードにしている人は少なくありません。スマートフォンのPINコードを自身の生年月日に設定しているようなケースです。

パスワードリスト攻撃

パスワードリスト攻撃(password list attack)とは、あるWebサービスから流出したIDとパスワードのリストを用いて、他のWebサービスでもログインを試みるという攻撃手法です。IDとパスワードをどれだけ複雑な文字列にしたとしても、複数のアカウントで使いまわしていると、不正アクセスが成功してしまいます。

VALUE KITの不正アクセス対策

VALUE KITで行っている不正アクセス対策のうち、主なものを4つ紹介します。

- スロットリング

- アカウントロック

- 二要素認証ログイン

- アクセス元IPアドレス制限

スロットリング

スロットリングとは、時間内のアクセス回数に上限を持たせるという不正対策です。例えば、ログイン時のリクエストに対して指定の時間内に同一IPアドレスからのリクエストが一定回数を超えた場合、しばらくはエラーコード429(Too Many Requests) を返すことができます。

スロットリングが有効な攻撃手法は、辞書攻撃、総当たり攻撃、逆総当たり攻撃の3つです。VALUE KITの技術要素であるRuby on Railsでは「RackAttack」というGemを用いて、スロットリングを実装しています。

アカウントロック

アカウントロックとは、特定のメールアドレスに対して一定回数パスワードを間違えた場合、そのメールアドレスからのログインを一定時間ロックするという不正対策です。アカウントロックが有効な攻撃手法は、辞書攻撃と総当たり攻撃の2つです。

二要素認証ログイン

二要素認証ログインとは、ログイン時にメールアドレスとパスワードの組み合わせだけでなく、そのメールアドレスまたは電話番号のSMSに対してメッセージを送り、記載してあるワンタイムトークンを入力させるという不正対策です。仮にメールアドレスとパスワードが流出してしまっていても、ログイン時に所有者のメールアドレスへ通知が届くため、攻撃者はログインができず、所有者は不正ログインの可能性を察知することができます。二要素認証ログインは、入力しているところを背後から覗き見る「ショルダーハッキング」の対策としても有効です。

アクセス元IPアドレス制限

アクセス元IPアドレス制限とは、管理者が指定していないIPアドレスからのアクセスを禁止するという不正対策です。例えば、ログインページの閲覧権限をオフィスのIPアドレスで固定している場合、外部からのアクセスに対しては「403 forbidden」や「アクセスは許可されていません」などのメッセージが表示されます。

アクセス元IPアドレス制限は管理画面のURLにかかっていることが多く、仮にIDとパスワードが流出したとしても、オフィスのネットワークに侵入されない限りは機密情報につながる道を遮断することができます。

サイバーウェーブはセキュリティの最新動向を追っています

クレジットカード不正利用の現状から、不正ログインの主な攻撃手法とセキュリティ対策を解説しました。VALUE KITでは、不正ログイン対策の他にもセキュリティに配慮した実装を行っています。例えば、下記のような脆弱性を作り込まないように配慮しています。

- SQLインジェクション

- OSコマンドインジェクション

- CSRF

- XSS

- ディレクトリトラバーサル

安心安全なWebサービスを提供し続けることは、サイバーウェーブのエンジニアの責務です。サイバーウェーブはお客様の事業の安定した継続のため、引き続き、セキュリティの最新動向をVALUE KITへ取り入れていきます。