しかし、DXが勢いを増す裏で企業が陥る落とし穴もあります。その落とし穴こそが「サイバー攻撃」です。

サイバー攻撃の被害が相次いでいるのにもかかわらず、メディアがセキュリティの話題に焦点を当てることはほとんどありません。サイバー攻撃は、企業に大きな損害を与えます。

コロナ禍でビジネス環境が一変し、サイバー攻撃の被害はさらに拡大しました。DXの推進には、サイバーセキュリティの知識が必須です。

この記事では、DX担当者に向けたサイバーセキュリティの基礎知識を解説します。

DXにサイバーセキュリティが必須な理由

DXの推進には、サイバーセキュリティの知識が必須です。デジタルを使う以上、インターネットから逃れることはできません。

インターネットを使うということは、サイバー攻撃のターゲットになるということ。ITが浸透すればするほど、サイバー攻撃の手口も巧妙になります。

金銭的、社会的、法的に 、サイバー攻撃が企業へ与える損害は計り知れません。

- 金銭的

- 罰金を払う

- 社会的

- 信頼を失う

- 法的

- 個人情報保護法

DXを推進する過程で、テレワークを導入することもあるでしょう。企業のビジネスモデルや信頼を守るためには、サイバーセキュリティの知識が必須なのです。

企業に対する主なサイバー攻撃

企業に対する主なサイバー攻撃は、以下の5つです。

- サプライチェーン攻撃

- 不正アクセス

- 標的型メール

- マルウェア

- 情報漏えい

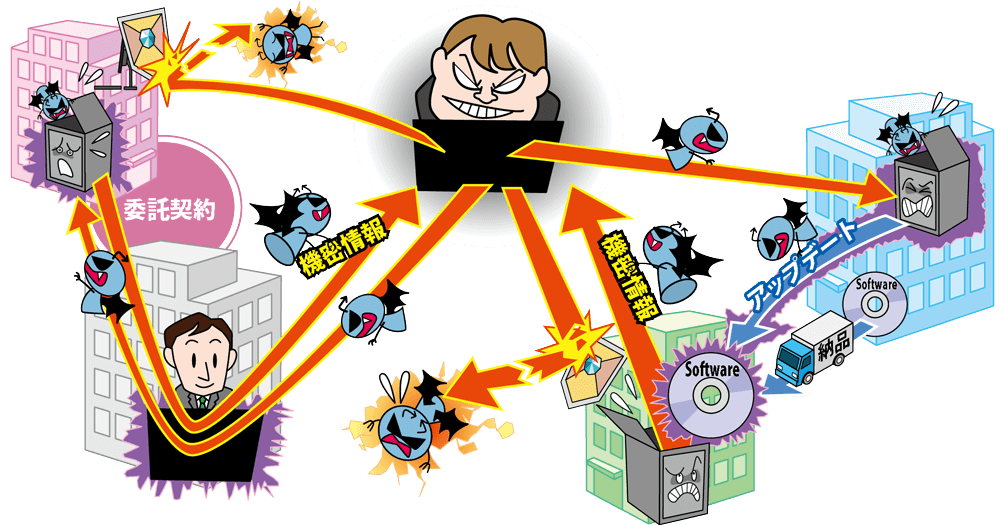

サプライチェーン攻撃

出典:『情報セキュリティ10大脅威 2021』(情報処理推進機構)

サプライチェーン攻撃は、中小企業を踏み台にして大企業を攻撃する手法です。子会社や取引先を装ってメールを送り、機密情報を盗んだりマルウェアを仕込んだりします。

大企業はセキュリティが固いため、正面からは突破できません。セキュリティが甘い中小企業を経由することで、固いセキュリティを突破するのです。

セキュリティに大企業ほどのコストを割けない中小企業は、つねにハッカーから狙われています。中小企業は「ハッカーに狙われやすい環境下にある」ということを意識しておきましょう。

中小企業が取るべき対策

中小企業にできるサプライチェーン攻撃の対策は、メールアドレスの乗っ取り防止です。なりすましメールの成功率を上げるためには、本物のメールアドレスを使う必要があります。

偽装したメールアドレスでは、ターゲットの目を欺くことはできません。メールアドレスを乗っ取る手段は、メールサーバーへのハッキングです。

サプライチェーン攻撃を防ぐためには、メールサーバーをハッキングから守る必要があります。以下の2つを使い、メールサーバーをハッキングから守りましょう。

- アクセス制限

- ログの監視

アクセス制限は、企業に欠かせないセキュリティ対策です。社外からのアクセスを制限することで、ハッカーとの間に壁を作ります。

しかし、アクセス制限のみでサーバーへのハッキングを防ぐことはできません。アクセス制限には、ログの監視を組み合わせましょう。

「ログ」とは、サーバー上の活動を記録した履歴です。ログでは、誰が/いつ/どこからサーバーにアクセスしたかを見ることができます。

ログの取得や保管の方法などは、総務省のサイトをご覧ください。

参考

アクセス制限とログの監視は、ハッキングに対する効果的な対策です。しかし、ハッキングの被害を完全に防げるわけではありません。

IDやパスワードが漏れれば、ログイン画面は簡単に突破されます。IDやパスワードの管理を徹底しましょう。

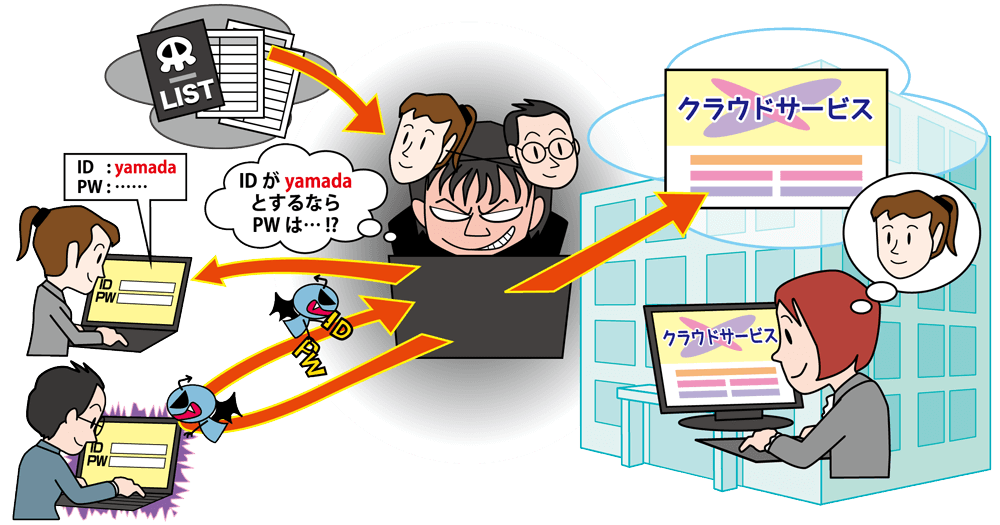

不正アクセス

出典:『情報セキュリティ10大脅威 2021』(情報処理推進機構)

不正アクセスは、システムに侵入して情報を盗んだり改ざんしたりする手法です。システムへの侵入には、盗んだIDやパスワードが使われます。

不正アクセス対策は、サプライチェーン攻撃の対策とほとんど変わりません。アクセス制限やログイン情報の管理など、基本的な対策を徹底しましょう。

標的型メール

出典:『情報セキュリティ10大脅威 2021』(情報処理推進機構)

標的型メールは、ターゲットに最適化したメールを送る手法です。関係者を装ってメールを送り、機密情報を盗んだりマルウェアを仕込んだりします。

「オレオレ詐欺」のサイバー版をイメージしてください。文字通りメールが使われるため、全社員への啓発が欠かせません。

メールを用いたサイバー攻撃は、対策が難しくない部類です。見破る方法さえ分かれば、誰でも防げます。

標的型メールの見分け方

標的型メールの見分け方は、以下の2通りです。

- メールの文面

- ドメイン

標的型メールの大半は、海外から送られます。優秀な翻訳ツールを使っても、完璧な日本語は再現できません。怪しい日本語のメールが送られてきたら、まずは標的型メールを疑いましょう。

標的型メールは、ドメインでも判別できます。標的型メールに使われるドメインは、偽装されたものがほとんどです。

ドメインの原則として、まったく同じものを取ることはできません。標的型メールを送るためには、本物風のドメインを使う必要があります。

- example.com(正規)

- examp1e.com(lが1)

- exqmple.com(aがq)

- example.co(.comではない)

メールの送信元やリンク先のドメインは、必ずチェックしましょう。本物風のドメインが使われていたら、間違いなく標的型メールです。

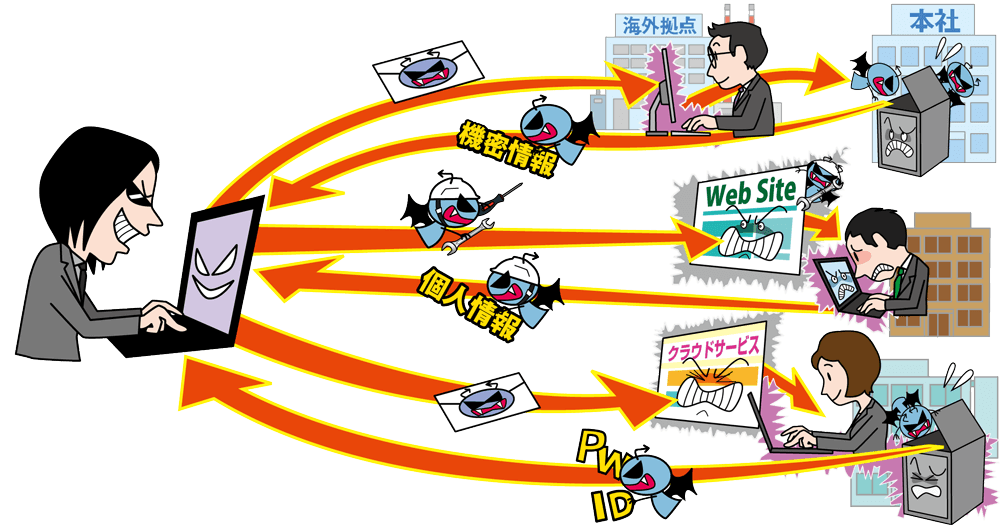

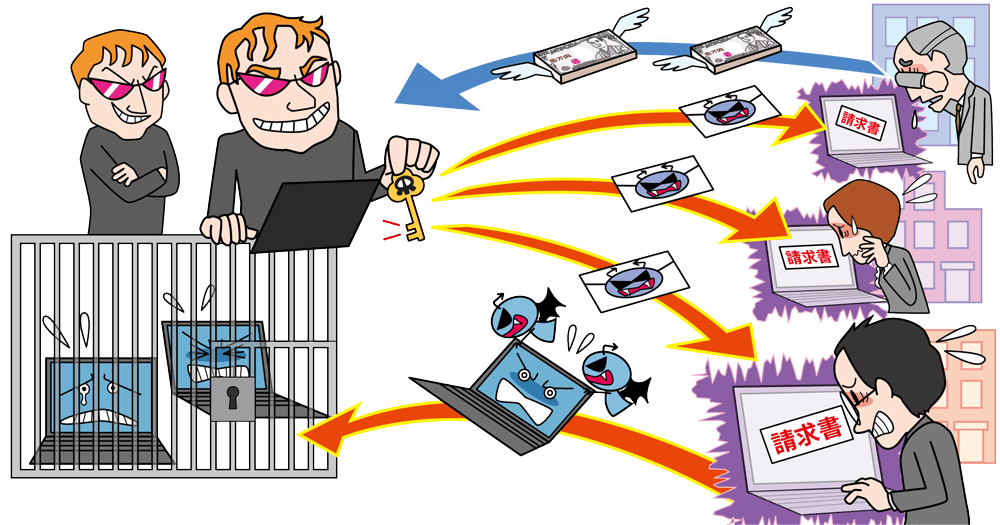

マルウェア

出典:『情報セキュリティ10大脅威 2021』(情報処理推進機構)

マルウェアは、ユーザーに不利益をもたらすソフトを仕込む手法です。マルウェアを仕込むことで、機密情報を盗んだりシステムへの侵入口を作ったりします。

マルウェアの中でも「ランサムウェア」には特に注意してください。ランサムウェアとは、システムや端末をロックして身代金を要求するもの。

IPA(情報処理推進機構)の『情報セキュリティ10大脅威 2021』では、ランサムウェアが1位に選ばれました。マルウェアの感染経路は、メールがほとんどです。

マルウェア対策は、標的型メールの対策とほとんど変わりません。添付ファイルやリンクを不用意に触らないようにしましょう。

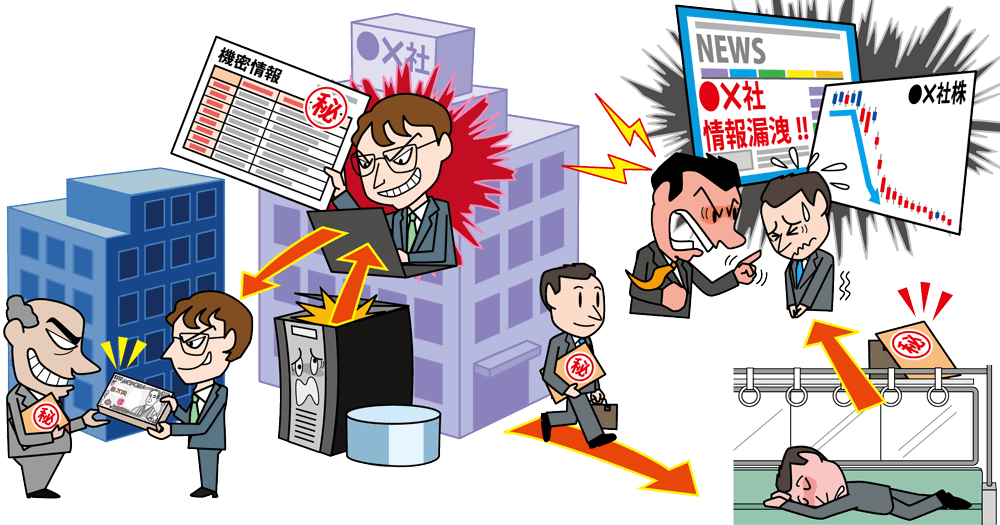

情報漏えい

出典:『情報セキュリティ10大脅威 2021』(情報処理推進機構)

情報漏えいは、企業の機密情報を外部に漏らす手法です。「社員が持ち出した資料を失くす」など、故意でないものも情報漏えいに含まれます。

機密情報が漏れた場合、企業が負う責任は計り知れません。OmiaiやLINE Payなど、日本でも情報漏えい事件は多々ありました。

情報漏えいを防ぐためには、機密情報の取り扱いを最小限にする仕組みが必須です。

内側に潜むセキュリティリスク

上記に見てきたような「サイバー攻撃」は、ハッカーによる外部からの攻撃です。しかし、実はセキュリティ事故や情報漏えいの主な原因は、ハッカーのような悪意ある外部人物の攻撃よりも、社内の業務ミスによるものが多いのです。

プライバシーマーク制度を運営する一般財団法人日本情報経済社会推進協会が公開する「個人情報の取扱いにおける事故報告集計結果」によると、セキュリティ事故の原因は多い順に「誤送付(メールの宛先間違いなど)」(1,648件:62.3%)が最も多く、次いで「その他漏えい(事務処理のミスなど)」(454件:17.2%)、「紛失(置き忘れなど)」(394件:14.9%)となっています。外部要因以上に社内の要因が大きいのです。

いくらオフィスのセキュリティを固めても、社員にリテラシーが無ければ意味がありません。社員へのセキュリティ教育は、徹底的に行いましょう。

テレワークを導入する場合は、なおさらセキュリティ教育が重要です。私物の端末や回線など、テレワークはオフィスよりもセキュリティが甘くなります。

- 端末の紛失・盗難

- マルウェアへの感染

- 自宅回線へのハッキング

- リモートデスクトップへの不正アクセス

内部に潜むセキュリティリスクを排除するためには、社員への啓発が欠かせません。テレワークを導入するときは、セキュリティ関連のルールも定めましょう。

DX時代のセキュリティ対策

DXの推進には、サイバーセキュリティの知識が必須です。ビジネスモデルや信頼を守るためには、セキュリティ対策が欠かせません。ここでは、DXを推進するうえでクリアしたい5つの項目を解説します。

- 緊急時の対応プロセス

- クラウドストレージの活用

- 社員への啓発

- セキュリティの見直し

- テレワークのルール作り

緊急時の対応プロセス

セキュリティ事故は、予防に加えて緊急時の対応が重要です。

被害が拡大すれば、取引先や顧客への二次・三次被害は避けられません。セキュリティ事故は時間との戦いとも言えるでしょう。

迅速に対応できれば、被害を最小限に抑えることができます。緊急時の対応プロセスは、民間団体や官公庁の資料をご覧ください。

参考

必要に応じて、セキュリティ人材への投資も検討しましょう。

クラウドサービスの活用

DXの推進には、クラウドサービスの活用がおすすめです。クラウドサービスを使うメリットは、固いセキュリティが安く手に入ること。自社でサーバーの構築・保守をすると、セキュリティ対策に人件費や設備費がかかります。

クラウドサービスなら、安い金額でセキュリティ対策を始められるのです。必要に応じて、クラウドサービスへの投資を検討しましょう。

クラウドサービスも完璧ではない

クラウドサービスのセキュリティには、限界があります。クラウドサービスのセキュリティは、ユーザーがIDとパスワードを管理できる前提です。

運営側がユーザーのログイン情報を漏らす可能性も否定できません。IDとパスワードが漏れれば、固いセキュリティも簡単に突破されます。

どれだけセキュリティが固いサービスでも、作っているのは人間です。人間が作る以上、未知の脆弱性(セキュリティの穴)は存在するもの。

クラウドサービスを契約するときは、運営側のセキュリティ対策を確認しましょう。基本的には、ユーザー側のセキュリティ対策が前提です。

IDとパスワードの管理は徹底してください。

社員への啓発

企業のセキュリティ対策は、社員への啓発も欠かせません。社員のセキュリティリテラシーには、個人差があります。

セキュリティリテラシーが低い社員の存在は、ハッカーにとって好都合です。以下の2つを始め、サイバーセキュリティの基礎を周知しましょう。

- IDやパスワードの管理

- 標的型メールの見分け方

標的型メールの見分け方は、IPA(情報処理推進機構)の資料をご覧ください。

参考

セキュリティの見直し

ITを使ううえで、セキュリティの定期的な見直しは欠かせません。特に、パスワードとシステムの脆弱性は定期的に見直しましょう。

パスワード

ITを使ううえで、パスワードの定期的な見直しは必須です。推測されやすいパスワードは設定されていないでしょうか。

簡単なパスワードは、総当たり攻撃ですぐに突破されます。テレワークを導入する場合、パスワードの見直しはなおさら重要です。

テレワークでは、VPNやリモートデスクトップが欠かせません。事実、VPNやリモートデスクトップを経由したサイバー攻撃は、コロナ禍で急増しました。

簡単なパスワードを設定している場合は、強力なものに変更しましょう。パスワードの使い回しも避けてください。

システムの脆弱性

Webサービスやアプリを提供する場合は、システムの定期的な見直しも必須です。人間が作る以上、システムには脆弱性(セキュリティの穴)が存在します。

脆弱性の存在は、ハッカーの攻撃で初めて分かることも少なくありません。脆弱性は、ハッカーの大好物です。

脆弱性があるシステムは、遅かれ早かれサイバー攻撃の被害に遭います。システムを定期的に見直し、目に見える脆弱性を排除しましょう。また、メーカーから提供される最新のセキュリティパッチをつねに当てていくようにしましょう。

脆弱性の判断には、高い専門性が必要です。セキュリティ専門会社の診断サービスを受けたり、ホワイトハッカーなど、セキュリティ人材への投資をおすすめします。

テレワークのルール作り

テレワークの環境は、オフィスよりもセキュリティが甘くなります。テレワークを導入する企業が増えるほど、ハッカーには好都合です。

事実、コロナ禍でサイバー攻撃の被害は激増しました。IPA(情報処理推進機構)の『情報セキュリティ10大脅威 2021』によると、以下の結果が報告されています。

テレワークなどのニューノーマルな働き方を狙った攻撃(3位/10位)

テレワークを狙ったサイバー攻撃は、ランサムウェアと標的型メールに並んで3位です。資料の持ち出しや自宅のセキュリティ対策など、テレワークに関するルール作りが欠かせません。

セキュリティを強化し、DXを成功させよう

DXの推進には、サイバーセキュリティの知識が求められます。DXを導入するということは、ITを使うということ。

ITとサイバー攻撃は、切っても切り離せない関係です。セキュリティリテラシー無しでは、DX時代のビジネスモデルや信頼を守ることはできません。

DX時代のセキュリティ対策は、外部対策と内部対策を両立する必要があります。外部対策はシステムの運用・保守、内部対策は社員への教育を徹底してください。

必要に応じて、クラウドサービスやセキュリティ人材への投資もおすすめです。セキュリティを強化し、DXを成功に導きましょう。

サイバーウェーブは御社のDXを支援します

サイバーウェーブは、発注した段階でシステムの7割が完成している高品質・短納期・柔軟なシステム「VALUE KIT」をベースに、お客様のデジタルトランスフォーメーション(DX)を支援しています。どうぞお気軽にお問い合わせ">お問い合わせください。