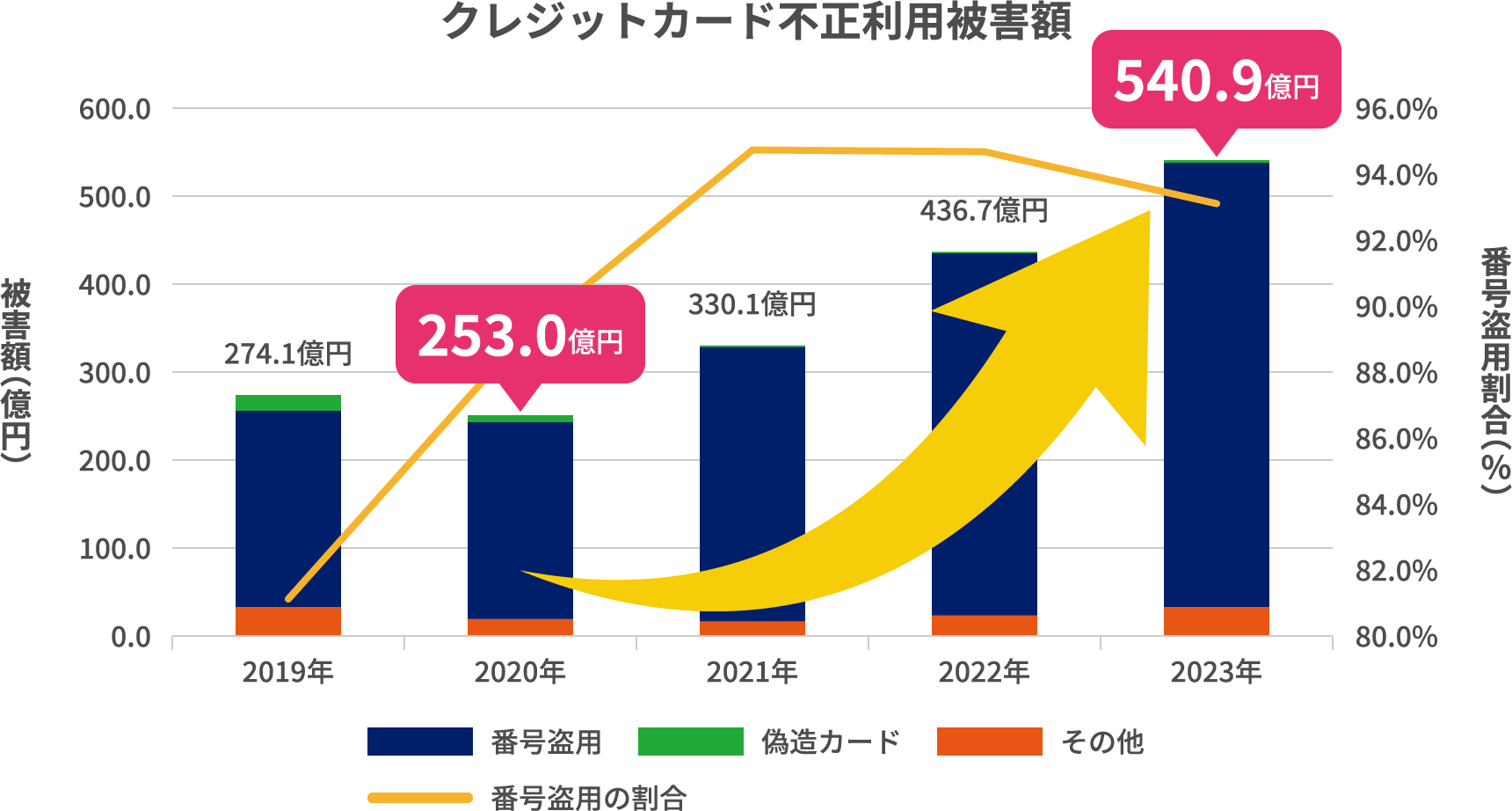

近年、クレジットカード不正利用に関するニュースがよく取り上げられるようになりました。一般社団法人 日本クレジット協会の調査によると、2023年の日本国内におけるクレジットカード不正利用の被害総額は540.9億円。2020年の253.0億円に対して、わずか3年間で2.13倍の規模に膨れ上がっています。

出典: 一般社団法人 日本クレジット協会『クレジットカード不正利用 5つの対策』

被害の内訳を見てみると、93.3%がインターネット取引における「番号盗用」です。上記における番号盗用とは、フィッシング詐欺や不正ログインなどのサイバー犯罪を通じてクレジットカード情報を入手し、本来の所有者ではない人間がクレジットカード決済を行うことを指しています。

クレジットカード不正利用の被害額が増えていく中で、ネットショップやチケット販売サイトなど、クレジットカード決済が行われるWebサービスの提供者にも対策が求められるようになりました。このセキュリティ対策の方向性を定めた資料が『クレジットカード・セキュリティガイドライン』です。

クレジットカード・セキュリティガイドラインとは

『クレジットカード・セキュリティガイドライン』とは、安全・安心なクレジットカード利用環境を整備するため、クレジットカード取引に関わるカード会社、加盟店、決済代行業者などの関係事業者が実施するべきセキュリティ対策を取りまとめたものです。

クレジットカード・セキュリティガイドラインは、割賦販売法に規定するセキュリティ対策義務の「実務上の指針」として位置づけられています。指針対策として掲げられている措置または同等以上の措置を適切に講じている場合には、割賦販売法で定めるセキュリティ対策の基準を満たしていると認められます。

参考: 経済産業省 『クレジットカード・セキュリティガイドライン【4.0版】が改訂されました』

セキュリティガイドライン 4.0版が注目されている理由

- カード情報の非保持またはPCI DSS準拠

- EMV 3-Dセキュアの導入を義務化

カード情報の非保持またはPCI DSS準拠

決済サービスの開発・運用をするうえで注目すべきポイントの1つ目は、クレジットカード情報の非保持またはPCI DSS準拠が求められる点です。「クレジットカード情報の非保持化」とは、消費者が入力したクレジットカードの情報が自社のサーバーに保存されない設計を指します。非保持を選択した場合、決済フローは以下の2つに分けられます。

- 決済代行会社が用意したページに遷移してカード情報入力させる

- 入力したカード情報をサーバー内でランダムな文字列に置き換える

決済を行う際に消費者がクレジットカード情報を入力する流れはどちらも同じです。前者を選択した場合、入力されたクレジットカード情報は、サービス提供者のサーバーではなく、決済代行会社が提供している決済サービスのサーバーを通過します。入力されたクレジットカード情報がサービス提供者のサーバーに残らないため、クレジットカード情報を保持していないという扱いになります。

後者の場合、入力されたクレジットカード情報が自社のサーバーを通過します。しかし、入力されたクレジットカード情報はランダムな文字列(トークン)に置き換えられているため、クレジットカード情報を保持していないという扱いになります。

前者と後者どちらの場合においても、サービス提供者のサーバーにはクレジットカード情報を特定できる情報が残りません。サイバー攻撃によって個人情報が漏れてしまったとしても、消費者の被害を最小限に留めることができます。

クレジットカード情報の保持を選択する場合には、PCI DSS準拠が求められます。PCI DSSとは、クレジットカード情報を自社サービスのサーバーに通過させる代わりに、セキュリティ対策を義務付ける制度です。

PCI DSS準拠は大規模なプロジェクトとなるため、導入に手間がかかること、2年に1回の更新があることを考慮すると、膨大な時間的コストと金銭的コストは避けられません。提供しているWebサービスにクレジットカード決済を導入する際に決済代行会社と契約している場合は、必然的に非保持を選ぶことができます。

EMV 3-Dセキュアの導入を義務化

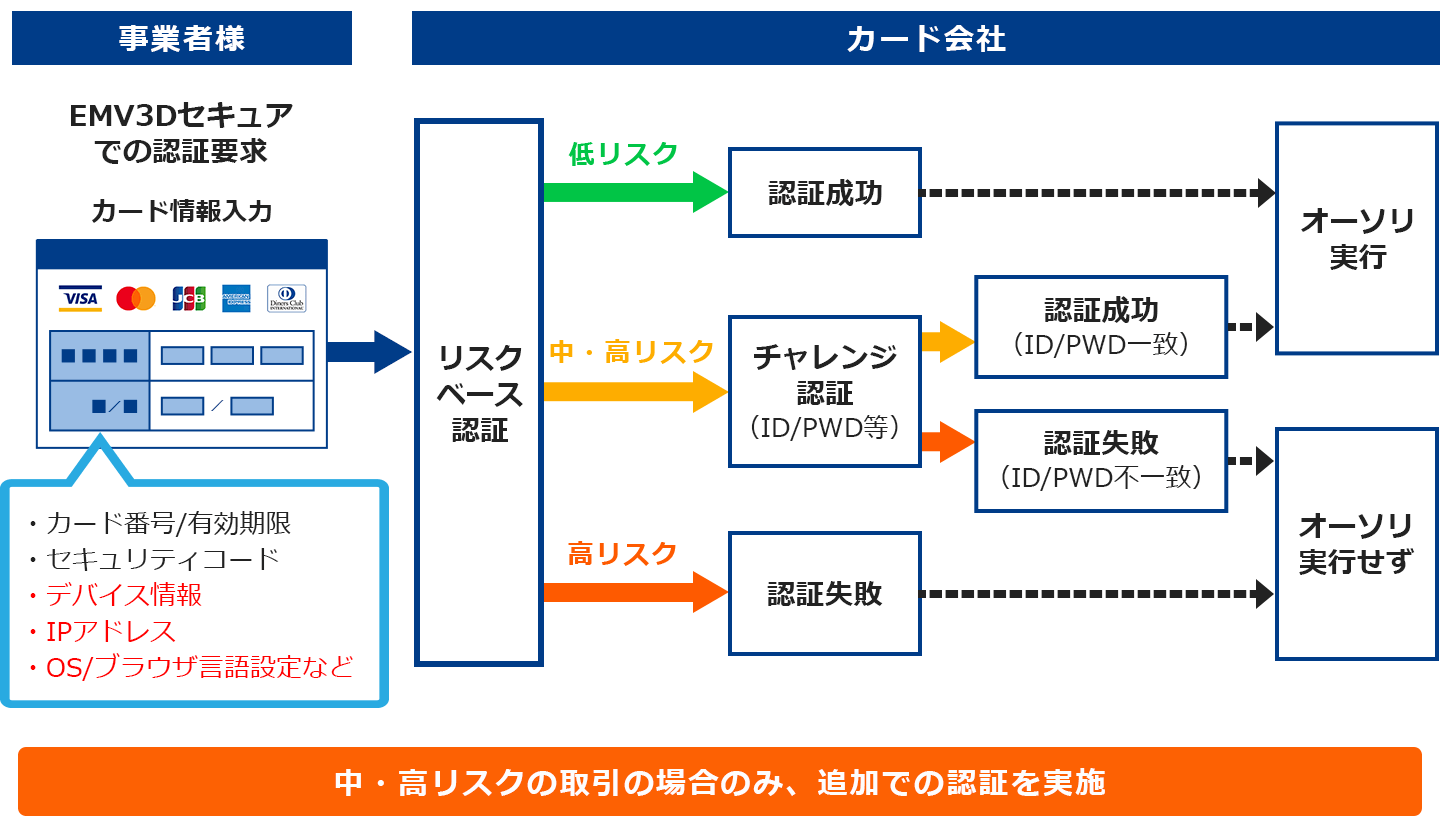

EC事業者が注目すべきポイントの2つ目は、2025年3月末までに「EMV 3-Dセキュア」の導入が義務化された点です。3-Dセキュアとは、クレジットカードでの決済時にワンタイムパスワードを入力させ、本人確認を行う認証機能。消費者にとっては煩わしい要素ですが、SMSでワンタイムパスワードを送信するという2重の本人確認を行うことで、クレジットカードの不正利用を遮断することができます。

4.0版で導入が義務化された「EMV 3-Dセキュア」は「3-Dセキュア 2.0」と呼ばれることもあります。EMV 3-Dセキュアの特徴は、不正利用のリスクが低いと判断された場合、ワンタイムパスワードの入力画面をスキップする点です。消費者の端末情報を利用することで、SMSでワンタイムパスワードを送らなくとも本人であることを確認できるようになりました。消費者にとって煩わしいプロセスがなくなったことで、カート画面で離脱されてしまう「カゴ落ち」を回避することもできます。

出典: DGFT『EMV 3-Dセキュア(3Dセキュア2.0)とは』

VALUE KITはカスタマイズとセキュリティの両方に応えます

サイバーウェーブのVALUE KITは、運用実績のある25種類のキットを組み合わせてシステムの7割を構築するプロダクトです。3割のカスタマイズに注力することで無駄な工数を省き、短納期・高コストパフォーマンスを両立しました。

SaaSともスクラッチ開発とも異なるVALUE KITは、貴社のビジネスに合わせて決済機能を自由にカスタマイズすることができます。決済手段を選べるだけでなく、どのタイミングで承認するか、決済後のサービス提供前後で何をするかなど、決済フローすべてを貴社仕様に変えられる点が特徴です。

安心してVALUE KITを導入いただけるよう、クレジットカード・セキュリティガイドラインの基準はもちろんのこと、スロットリングやアカウントロック、二要素認証ログインやアクセス元IP制限などのセキュリティ対策も施しております。弊社のエンジニアが執筆したセキュリティ対策の記事も併せてご覧ください。

https://cyberwave.jp/blog/valuekit-security

大手企業の決済サービスでも導入実績のあるVALUE KITは、高いカスタマイズ性とセキュリティレベルで貴社のDX事業を支援いたします。